Tipos de aplicaciones y licencias de software, seguridad informática

Documento sobre tipos de aplicaciones y licencias. El Pdf, de Formación profesional en Informática, explora la clasificación de software, licencias comunes y principios de seguridad informática, incluyendo una guía para el ensamblaje de un ordenador.

See more10 Pages

Unlock the full PDF for free

Sign up to get full access to the document and start transforming it with AI.

Preview

Tipos de Aplicaciones y Licencias

El entorno operativo es una interfaz situada entre el sistema operativo y las aplicaciones. Se encarga de facilitar la ejecución de los programas en el sistema operativo. Utilizamos este término para referirnos a los recursos del sistema operativo utilizados por una aplicación concreta. La aplicación informática puede estar formada por uno o varios programas que realizan una función determinada en un sistema informático.

Podemos realizar la clasificación de las aplicaciones basándonos en tres criterios:

- El tipo de trabajo que realizan;

- La licencia y la distribución encaminadas a su utilización.

- El propósito que persiguen.

Clasificación Según el Tipo de Trabajo

Las aplicaciones pueden clasificarse como:

- Software base: es aquel elemento software que interactúa con el hardware y permite la administración de los recursos de los dispositivos electrónicos. Actúa como intermediario entre el usuario y sus componentes físicos. Engloba tanto a los sistemas operativos como al firmware almacenado en los dispositivos electrónicos.

- Software de aplicación: formado por las herramientas que asisten al usuario a realizar tareas específicas en cualquier situación donde sea susceptible de ser automatizado.

- Software de programación: programas que facilitan al programador la escritura y la edición del código de programas informáticos. Permiten el uso de diferentes lenguajes de programación.

- Software de virtualización: son las herramientas que nos permiten crear una capa de abstracción entre el hardware de una máquina física («host») y el sistema operativo, los servicios o los emuladores de la máquina virtual («guest»).

Tipo de trabajo Ejemplo Software base Windows 11, Ubuntu 22, macOS Monterey De aplicación LibreOffice, Autocad, Mozilla Firefox De programador Eclipse, Netbeans, Visual Studio Code De virtualización Proxmox, Hyper-V, KVM, Oracle VirtualBox

NUBE y Virtualización de Aplicaciones

Docker es una tecnología de creación de contenedores que permite la virtualización de aplicaciones, pues se ocupa de encapsular la aplicación en un entorno creado para ella. Esta tecnología se puede extrapolar a la tecnología de virtualización en la nube.

Clasificación Según la Licencia y la Distribución

Podemos definir la licencia como un contrato o un acuerdo entre los propietarios del software y sus usuarios. Las licencias establecen los derechos de uso, distribución, copia, modificación y, en general, cualquier otra consideración que sea necesaria relativa al uso del software.

DISTRIBUCIONES POR ACCESO AL CÓDIGO

Las aplicaciones las podemos agrupar según los permisos de accesibilidad al código:

- Software propietario. Software cerrado, con restricción de acceso al código fuente. Se busca la rentabilidad del mismo. No obstante, podemos encontrar ejemplos de uso gratuito.

- Software libre. Fue iniciado por Richard Stallman, creador del proyecto GNU (GNU's Not Unix) y fundador de FSF (Free Software Foundation) en 1985, quien definió el software libre a partir de cuatro libertades:

- La libertad de ejecutar el programa como se desee y con cualquier propósito (libertad 0). . La libertad de estudiar cómo funciona el programa y de cambiarlo para que haga lo que se desee (libertad 1). Para ello, es imprescindible poder acceder al código fuente.

- La libertad de distribuir copias que ayuden a otros (libertad 2).

- La libertad de distribuir copias de sus versiones modificadas a terceros (libertad 3). Esto nos permite ofrecer a toda la comunidad la oportunidad de beneficiarse de las modificaciones efectuadas. El acceso al código fuente es, una vez más, condición necesaria para ello.

- Software de código abierto. Está representado por Erick Raymond, el cual fundó, en 1998, OSI (Open Source Initiativa) y redactó la definición de código abierto. Este tipo de código se rige por el siguiente decálogo:

- Libre redistribución.

- El código fuente debe estar siempre disponible.

- Se debe permitir la publicación de trabajos derivados bajo los mismos términos.

- Integridad del código fuente del autor. Se puede impedir la redistribución si la licencia solo permite que estas se hagan a modo de parches.

- No discriminación de personas o colectivos. Cualquiera debe poder acceder al código. 6. No discriminación por áreas de iniciativa, con independencia del ámbito de desempeño.

- Distribución de la licencia. Los derechos deben aplicarse a todas las personas que redistribuyan el software, sin necesidad de disponer de una licencia adicional.

- La licencia no debe ser específica de un producto, sino que se puede extraer una parte de un proyecto mayor para reutilizarla.

- La licencia no debe restringir el uso de otro software. Así, si una aplicación es de código abierto, no debe impedir que los proyectos donde se incluya dicho software sean también de código abierto.

- La licencia debe ser tecnológicamente neutral. Ninguna provisión de la licencia puede basarse en ninguna tecnología individual o en ningún estilo de interfaz.

IMPORTANTE: Libertades del Software Libre

Las libertades establecidas para el software libre no hacen mención al «precio». De hecho, el software libre no es siempre gratuito, pues los creadores de este software pueden venderlo, al igual que las personas que lo compren, sin que ello reporte beneficios al creador del software.

LICENCIAS SOFTWARE

Entre las diferentes licencias existentes, podemos destacar las siguientes:

- Dominio público. Se usa con aplicaciones informáticas que pueden considerarse software sin licencia, pues el autor ha cedido los derechos de uso de las mismas.

- Shareware. Permiten al usuario evaluar de forma gratuita el producto durante un tiempo determinado. . Freeware. Este software se distribuye sin costes para el usuario.

- Adware. Utilizado en software con anuncios publicitarios.

- Software de demostración. Son programas con funcionalidades bloqueadas.

- Copyleft. Esta licencia no permite a los redistribuidores agregar ninguna restricción adicional; la versión modificada debe conservar la licencia de la versión original.

- Copyright (derechos de autor). Es el método de protección empleado por los autores para proteger su propiedad intelectual de acuerdo con la legislación vigente en los diferentes países.

- BSD. Permite que obras derivadas puedan tener licencias diferentes a la de origen.

- GPL (General Public License). Aplica la necesidad del «copyleft». Así pues, las obras derivadas siempre serán libres y gozarán de una licencia GPL.

- MPL (Mozilla Public License). El autor debe ser conocedor de las modificaciones propias de las obras derivadas.

- OEM y Retail. Las OEM son licencias que normalmente proporcionan los fabricantes de dispositivos electrónicos y que serán usadas en un único dispositivo. Las Retail, en cambio, permiten su reutilización sobre un único dispositivo al mismo tiempo.

Clasificación Según su Propósito

Las aplicaciones informáticas pueden clasificarse dependiendo de la utilidad para la que han sido programa das.

APLICACIONES DE USO ESPECÍFICO

Engloba al software que ha sido desarrollado para resolver un problema determinado, surgido por las necesi dades de alguna organización o usuario.

Podemos destacar el Software de Ingeniería, entre cuyos ejemplos se cuentan los programas de diseño asistido por ordenador (CAD), los programas destinados al análisis y la simulación avanzada (CAE), los programas de ayuda para la automatización de manufacturas (CAM), etcétera.

APLICACIONES OFIMÁTICAS

Agrupa aquellas aplicaciones que facilitan y automatizan procesos tanto en el terreno profesional como en el campo particular, en tareas cotidianas como pueden ser la presentación de textos, gráficos, animaciones, sonidos, etcétera.

Estas aplicaciones pueden formar parte de un paquete ofimático como el que encontramos en Microsoft Office, LibreOffice, Google Suite, o de aplicaciones específicas como Adobe Photoshop o Gimp.

Incluiremos aplicaciones para programadores, diseñadores de páginas web, maquetadores ... y todas aquellas aplicaciones que agilizan el trabajo en la ejecución de tareas.

APLICACIONES DE SEGURIDAD

La seguridad informática abarca todos los medios destinados a garantizar el correcto funcionamiento de los sistemas informáticos, así como la confidencialidad y la integridad de la información almacenada en nuestros equipos. En este sentido, podemos clasificar los mecanismos de seguridad según su momento de actuación del modo siguiente:

- Mecanismos activos. Evitan o reducen la probabilidad de un evento adverso. El uso de antivirus es el ejemplo más reconocido de método activo.

- Mecanismos pasivos. Minimizan los daños ocasionados por un evento adverso. Las copias de seguridad son medios pasivos, pues actúan ante una pérdida de información.

Los criterios que se deben tener en cuenta en el momento de establecer la seguridad de un sistema informático son:

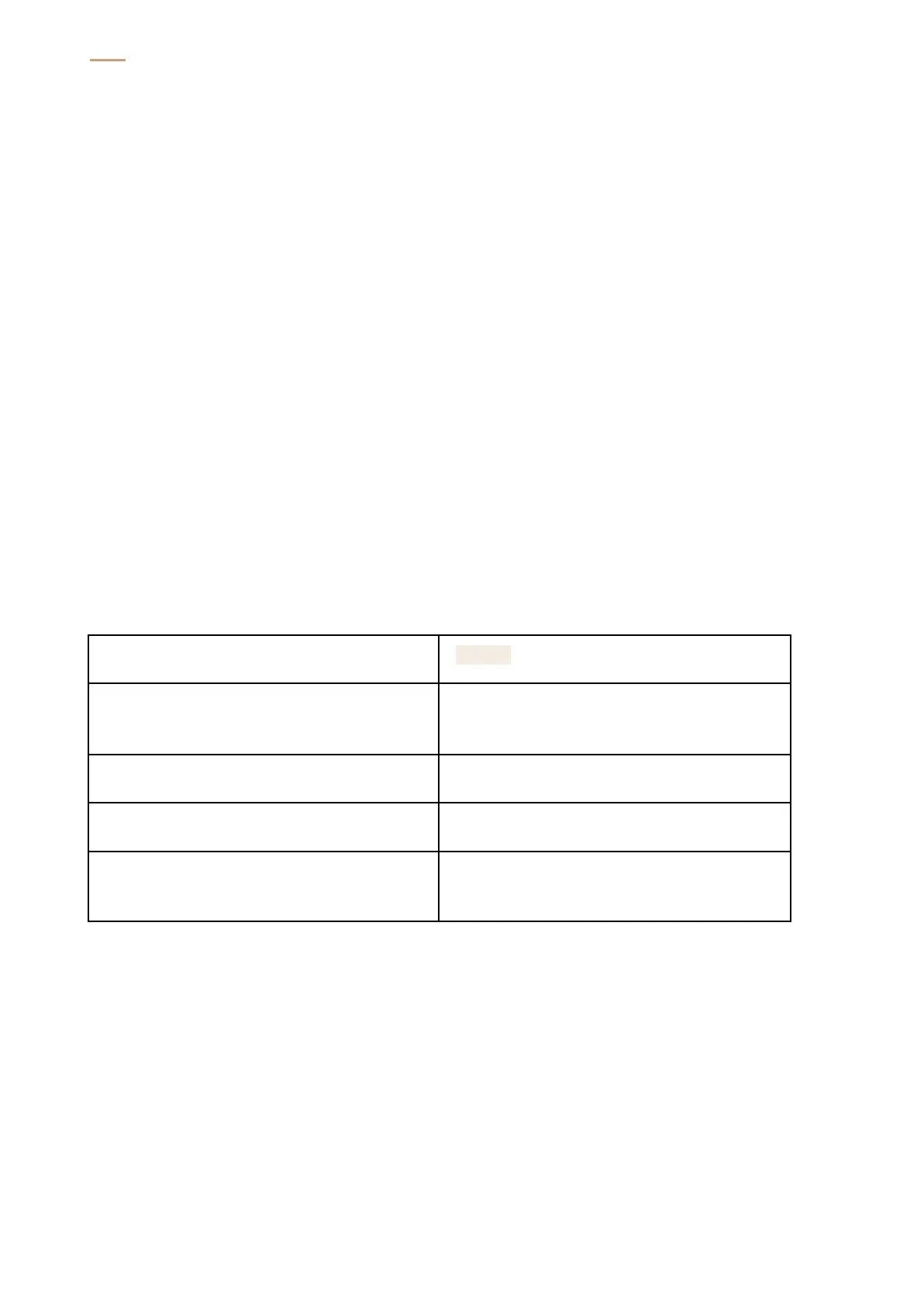

Criterio Definición Medio utilizado Confidencialidad Solo los usuarios autorizados accederán a la información. Cifrado, clave pública o priva da, VPN Integridad Capacidad que los datos se mantiene inalterados en su almacenamiento, transmisión u operación. Copias de seguridad Disponibilidad Indicador del tiempo que un sistema informático ofrece servicio sin interrupciones. RAID, clúster de ordenadores, SAIS, cortafuegos, antivirus Autenticación Asegura que los datos son del usuario esperado y no de terceros. Firma digital, Kerberos Control acceso de Capacidad de restringir el acceso en función de los permisos asignados. Control de acceso físico, AD, ACL No repudio Tanto emisor como receptor tienen evidencias de la acción, no pueden desdecirse de la acción. Emisor y receptor tienen pruebas de la acción. Trazabilidad Procedimientos que registran e identifican las acciones realizadas en un sistema informático. Logs de conexión al sistema

Seguridad de la información Confidencialidad Integridad Disponibilidad Autenticación Control de acceso No repudio Trazabilidad Información

Los 7 Pilares de la Seguridad

1. Ensamblado y puesta en marcha. Esto nos permitirá tener acceso a todos los elementos que vayamos a utilizar, como es el caso de la propia caja elegida, que puede incluir una fuente de alimentación premontada o no. La placa base que montemos debería tener uno de los factores de forma que especifica el fabricante de la carcasa, lo que nos limitará el tipo de fuente que podemos utilizar.

No debemos olvidarnos, asimismo, del procesador -con su disipador o ventilador-, la memoria RAM, los discos duros, los lectores de DVD o BluRay opcionales, las tarjetas gráficas o GPU ni de otras tarjetas de expansión de red o sonido -tanto si el equipo incorpora estos elementos como si se le añaden durante alguna mejora posterior -. Todos estos componentes deberían caber en el interior de la caja elegida.

¡Veamos cómo!

Consideraciones de Seguridad en el Montaje

La manipulación de un ordenador por dentro puede considerarse una tarea industrial, por lo que es imprescindible proteger cuatro partes de nuestro cuerpo. Con esta finalidad, es recomendable que nos pongamos una bata blanca de laboratorio para no mancharnos, pero también para detectar problemas con ayuda de las manchas depositadas por cualquier sustancia procedente del equipo. Gafas que protejan nuestros ojos frente a cualquier salpicadura, guantes para evitar cortes tanto con las herramientas como con cualquier parte afilada de la caja o del resto de elementos. La ropa utilizada siempre debe aislar al trabajador y evitar las descargas electrostáticas sobre los componentes electrónicos, creando así una zona de protección electrostática (EPA).

Herramientas para el Montaje

Se recomienda utilizar un mantel antiestático entre la mesa de trabajo y todos los elementos que vayamos a montar. Incluso si la caja incorpora fijaciones deslizantes, puede que solo con las manos podamos montar la mayoría de los componentes. Conviene contar con un destornillador de punta de estrella (conocido como Philips). Punta esté imantada para que los tornillos queden sujetos a la hora de colocarlos y esto nos facilite el atornillado. No debemos confundir la punta mencionada con la punta Pozidriv. Para atornillar los separadores de la placa necesitaremos una llave inglesa o una llave fija del número 8. También debemos disponer de un multímetro, que nos permitirá detectar cortocircuitos y testear valores de tensión en los componentes de la placa y las fuentes de alimentación. Existen comprobadores de fuentes que nos facilitan su chequeo.

Otra herramienta útil a la hora de manipular elementos pequeños -como podrían ser los jumpers (o conductores) que nos permiten cerrar circuitos en la placa base colocándolos sobre los pins de la misma- son las pinzas y la lupa, que nos permiten ver y manipular mejor los elementos de pequeño tamaño. Tener pequeñas bridas que nos sirvan para sujetar y arreglar los cables dentro de la caja, así como unos alicates o tenazas pequeñas para cortar. buena iluminación o con una linterna para alumbrar mejor las zonas de sombra.

Tampoco hay que olvidar los útiles de limpieza, sobre todo si nuestro equipo no es nuevo sino reacondicionado. Entre estos artículos se encuentran el bote de aire comprimido, el aspirador de mano regulable o el alcohol isopropílico, empleado para limpiar contactos, así como los bastoncitos o toallitas desmaquilladoras de algodón para secar o limpiar distintas zonas, al igual que el cepillo de dientes estrecho o una brocha de pintura pequeña y suave para raspar en alguna zona.

Utilización de bandas o pulseras antiestáticas que protejan los componentes frente a posibles descargas y actúen como una toma de tierra.

Secuencia de Montaje de un Equipo ATX

Imaginemos, pues, que vamos a montar un equipo ATX. El procesador, la RAM, la GPU y demás elementos podéis elegirlos vosotros. Solo os indicaremos cómo tenéis que montarlos y colocarlos.

Placa Base en chaiis

Procesador on Placa

MarToria RAM

Sisierras refrigeración caja

Montaje unidades

Cableado frontal caja

Tarjeta grafica Wo expiriión

FUNTe el mentación

Prueba inicial ances de correr el equipa