Introduzione alla sicurezza informatica: principi e meccanismi di protezione

Documento di Università sulla sicurezza informatica, che esplora i principi e i meccanismi di protezione dei dati. Il Pdf, utile per lo studio dell'Informatica a livello universitario, tratta argomenti come la crittografia simmetrica e asimmetrica, e i servizi di sicurezza secondo gli standard ITU-T X.800 e IETF RFC 2828.

Mostra di più16 pagine

Visualizza gratis il Pdf completo

Registrati per accedere all’intero documento e trasformarlo con l’AI.

Anteprima

Introduzione alla Sicurezza

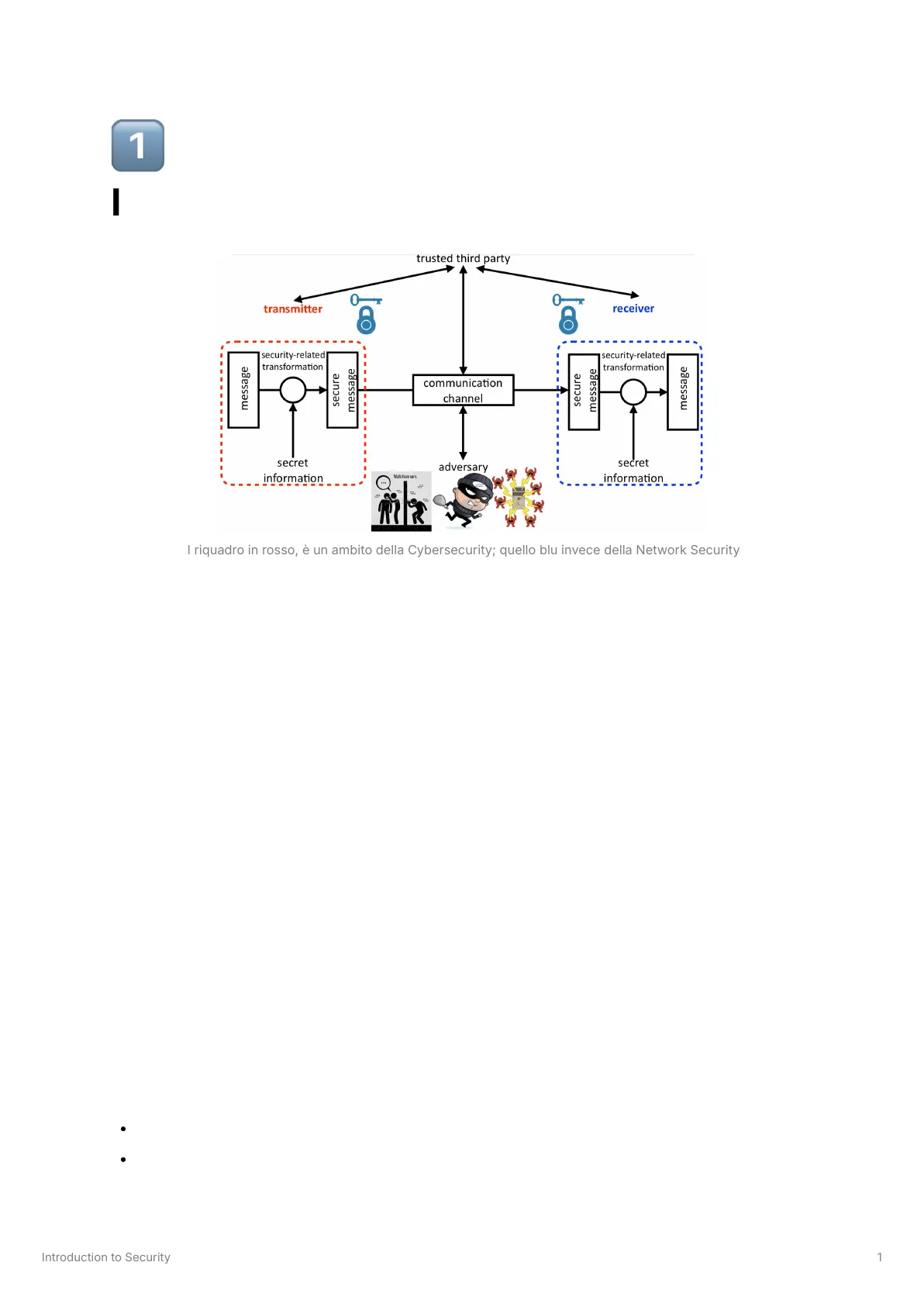

1 Introduction to Security trusted third party 0 transmitter receiver OD security-related transformation security-related transformation message secure message communication channel secure message message ......... secret information adversary Wals have ears. secret information il riquadro in rosso, è un ambito della Cybersecurity; quello blu invece della Network Security

Definizione di Sicurezza

Il modello di comunicazione sicura è composto da diversi elementi chiave che collaborano per assicurare che un messaggio possa essere trasmesso in modo sicuro, anche in presenza di potenziali minacce o avversari. Al centro di questo modello ci sono due parti principali: il trasmettitore, ovvero chi invia il messaggio, e il ricevitore, chi lo riceve. Entrambi condividono uno scopo comune: trasmettere informazioni in modo che siano comprensibili solo a loro, senza che terzi non autorizzati possano accedervi.

Il trasmettitore parte da un messaggio originale, che viene trasformato in un messaggio sicuro. Questa trasformazione avviene attraverso l'uso di un algoritmo di trasformazione sicura, il quale necessita di un'informazione segreta, come una chiave crittografica, per eseguire il processo. Una volta trasformato, il messaggio sicuro viene inviato attraverso il canale di comunicazione. Tuttavia, il canale di comunicazione è vulnerabile a diverse minacce. Potenziali avversari potrebbero intercettare, alterare o tentare di decifrare il messaggio. Tra questi, ci sono individui non autorizzati che cercano di ascoltare le comunicazioni, ladri digitali che mirano a rubare informazioni sensibili o attacchi informatici progettati per compromettere l'integrità dei dati.

Per proteggersi da queste minacce, il ricevitore deve eseguire il processo inverso. Quando riceve il messaggio sicuro, utilizza la propria informazione segreta per decifrarlo e recuperare il messaggio originale. In questo modo, anche se un avversario intercettasse il messaggio, non potrebbe comprenderlo senza possedere l'informazione segreta.

Un elemento essenziale di questo modello è la gestione dell'informazione segreta. Per garantire che trasmettitore e ricevitore possano comunicare in sicurezza, è necessaria una terza parte fidata, responsabile di:

- generare l'informazione segreta (ad esempio, le chiavi crittografiche);

- distribuire e condividere l'informazione segreta tra le parti in modo sicuro;

Introduction to Security 1· determinare i protocolli che consentano a trasmettitore e ricevitore di utilizzare correttamente sia l'algoritmo di trasformazione sia l'informazione segreta.

Non è necessario conoscere nel dettaglio come queste informazioni vengono generate o distribuite, ma è fondamentale progettare un algoritmo di trasformazione sicura adatto, capace di resistere a minacce esterne, e definire un protocollo che regoli il loro utilizzo.

Il modello di comunicazione sicura è progettato per proteggere i messaggi scambiati dalle numerose minacce che possono sorgere durante il trasferimento delle informazioni. È una componente essenziale nel mondo moderno, dove la protezione dei dati è fondamentale per preservare privacy, integrità e fiducia.

Protezione dei Sistemi Informativi

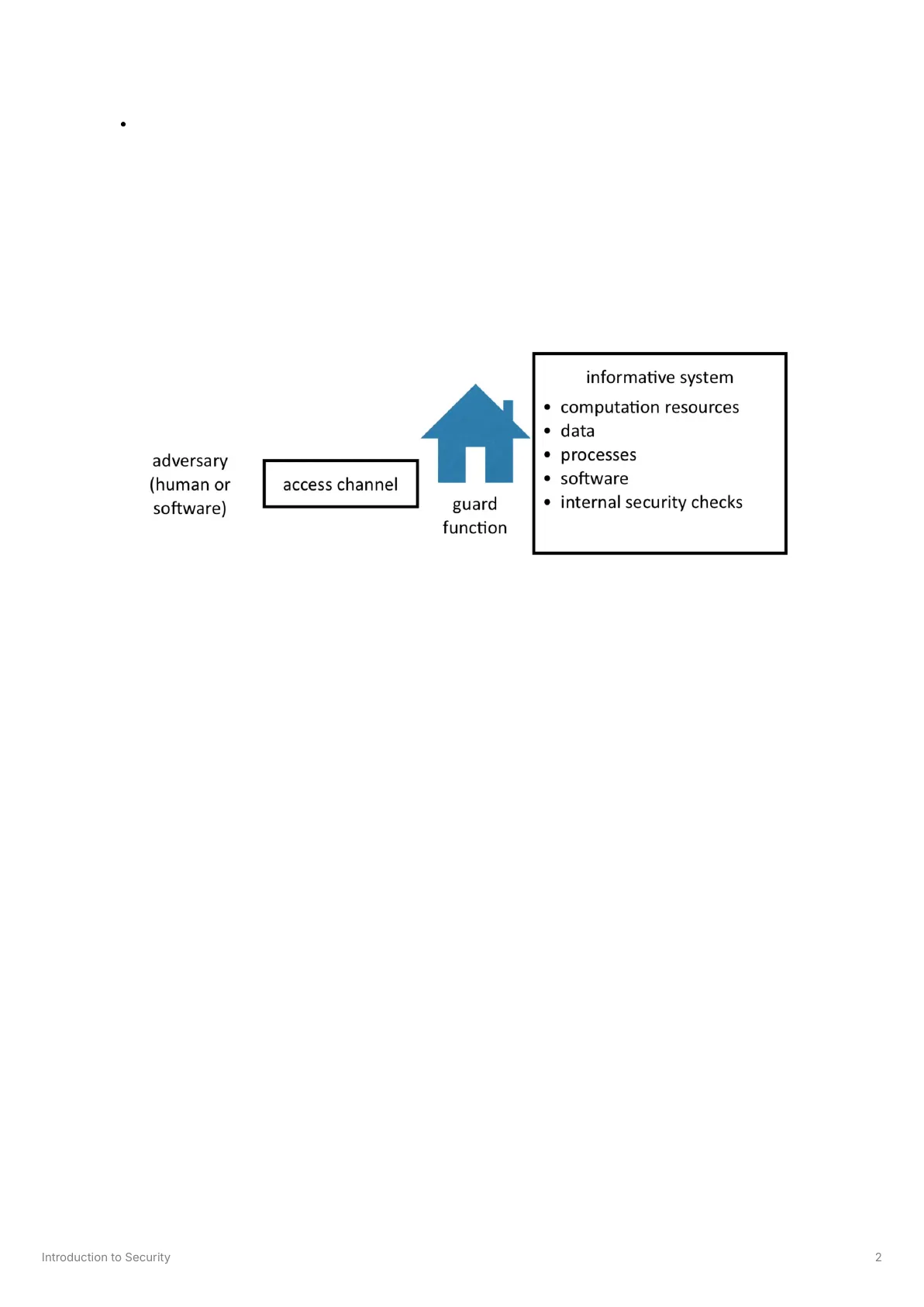

informative system · computation resources · data · processes adversary (human or software) access channel · software · internal security checks guard function

La protezione dei sistemi informativi da avversari, siano essi umani o software malevoli, si basa principalmente sul controllo degli accessi, effettuato tramite un canale di accesso e una funzione di protezione progettata per salvaguardare le risorse del sistema informativo.

Un sistema informativo comprende elementi fondamentali come risorse computazionali, dati, processi, software e controlli di sicurezza interni. La funzione di protezione agisce come un filtro o una barriera, assicurando che solo gli utenti autorizzati possano accedere a queste risorse.

Le azioni per garantire la sicurezza sono:

- Selezionare funzioni di protezione adeguate per identificare correttamente gli utenti.

- Implementare controlli di sicurezza per assicurarsi che solo gli utenti autorizzati possano accedere a determinate informazioni o risorse.

La crittografia è una tecnica matematica utilizzata per garantire la sicurezza delle comunicazioni, anche in presenza di una terza parte avversaria. Si basa su operazioni algebriche, spesso eseguite su campi binari, ed è impiegata per ottenere vari servizi di sicurezza.

Tipi di Algoritmi Crittografici

- Crittografia simmetrica: utilizza una singola chiave segreta condivisa (sufficientemente lunga per evitare attacchi di forza bruta) per cifrare e decifrare i dati. È rapida ed efficiente, ma richiede un sistema sicuro per la distribuzione delle chiavi. La robustezza del sistema dipende dalla lunghezza della chiave. Il testo cifrato risulta casuale per un osservatore esterno, e la chiave segreta deve essere condivisa utilizzando un apposito protocollo o algoritmo per garantire la sicurezza della comunicazione.

- Crittografia asimmetrica: si basa su una coppia di chiavi, una pubblica e una privata. La chiave pubblica è utilizzata per cifrare i dati, mentre la chiave privata serve per decifrarli. A differenza della crittografia simmetrica, le due chiavi sono diverse e non è necessario scambiare la chiave Introduction to Security 2segreta, poiché la chiave pubblica può essere condivisa liberamente. La sicurezza di questo metodo si basa sulla difficoltà di risalire alla chiave privata a partire dalla chiave pubblica.

- Hash (modifica unidirezionale del messaggio): trasforma un messaggio in un valore fisso non reversibile. Esempi includono il Message Authentication Code (MAC), che verifica l'integrità e l'autenticità dei dati.

Gli host, gli endpoint della comunicazione, forniscono servizi e mantengono informazioni (dati) durante il processo di comunicazione. In questo contesto, è fondamentale aggiungere alcune funzionalità extra per garantire la protezione dei dati, tra cui:

- Privacy e riservatezza: protezione dei dati da accessi non autorizzati.

- Integrità e coerenza: assicurare che i dati non vengano alterati durante la trasmissione.

- Disponibilità: garantire che i dati siano sempre accessibili quando necessario.

Per aumentare il livello di protezione durante l'invio, l'elaborazione, l'archiviazione e l'accesso alle informazioni, è necessario implementare servizi di sicurezza. Questi servizi sono progettati per prevenire eventuali attacchi alla sicurezza. Essi si basano su uno o più meccanismi di sicurezza, che sono le tecniche specifiche utilizzate per proteggere i dati.

Molti di questi servizi di sicurezza hanno una controparte nel mondo fisico. Un esempio comune è la firma digitale, che ha lo stesso scopo della firma su carta: garantire l'autenticità e l'integrità dei dati, ma in formato digitale.

Standard dei Servizi di Sicurezza

I principali standard dei servizi di sicurezza sono:

- ITU-T X.800 Recommendation (Security Architecture for OSI - 1991): questo standard

definisce concetti chiave relativi ai servizi e meccanismi di sicurezza per i sistemi di

comunicazione. I concetti principali sono:

- Security attack: qualsiasi azione che compromette la sicurezza delle informazioni possedute da un'organizzazione.

- Security service: un servizio di elaborazione o comunicazione che migliora la sicurezza dei sistemi di elaborazione dei dati e dei trasferimenti di informazioni di un'organizzazione. Questi servizi sono progettati per contrastare gli attacchi alla sicurezza e si basano sull'uso di uno o più meccanismi di sicurezza.

- Security mechanism: una tecnica, algoritmo o protocollo progettato per rilevare, prevenire o recuperare da un attacco alla sicurezza.

- IETF RFC 2828 (Internet Security Glossary - 2000): questo standard fornisce una definizione

di servizio di sicurezza nell'ambito delle comunicazioni su Internet:

- Security service: un servizio di elaborazione o comunicazione fornito da un sistema per garantire una protezione specifica delle risorse del sistema.

- I servizi di sicurezza implementano politiche di sicurezza e sono realizzati attraverso l'uso di meccanismi di sicurezza.

Servizi di Sicurezza in X.800

Un primo servizio di sicurezza offerto da X.800 è l'Autenticazione (Authentication), con la quale si ha la garanzia che l'entità comunicante è quella che dichiara di essere. Possiamo fare un confronto Introduction to Security 3tra Peer authentication e data origin authentication. Sono due concetti legati alla sicurezza, ma con scopi diversi.

Peer authentication verifica chi è il partecipante alla comunicazione, assicurandosi che l'entità con cui stai interagendo (un server, un dispositivo o una persona) sia autentica. Ad esempio, quando navighi su un sito HTTPS, il browser controlla il certificato per autenticare il server.

Data origin authentication, invece, si concentra sull'autenticità dei dati ricevuti. Non importa chi ha inviato il messaggio, ma piuttosto che il contenuto sia realmente stato creato dalla fonte dichiarata e non alterato. Un esempio è la firma digitale su un documento, che garantisce sia l'integrità che l'origine del file.

I want to check my account f I'm the regular server - o Here my credentials trusted peer against phishing - data sent by the claimed source .....- O 11-0 1-O f La prima riguarda l'identità del partecipante, mentre la seconda assicura che i dati provengano da una fonte affidabile e non siano stati modificati. Questi due aspetti sono complementari e spesso lavorano insieme per garantire una comunicazione sicura.

Un altro servizio offerto è il Controllo degli accessi (Access Control), che previene l'uso non autorizzato delle risorse. Questo servizio gestisce chi può accedere a una risorsa, le condizioni in cui l'accesso è consentito e le azioni che gli utenti autorizzati possono compiere su quella risorsa.

La Confidenzialità (Confidentiality) riguarda la protezione dei dati da divulgazioni non autorizzate, mirando a prevenire attacchi passivi. I principali tipi di confidenzialità definiti nello standard X.800 sono:

- Connection Confidentiality: protezione di tutti i dati dell'utente durante una connessione, garantendo che le informazioni scambiate non possano essere intercettate da soggetti non autorizzati.

- Connectionless Confidentiality: protezione di tutti i dati dell'utente in un singolo blocco di dati, indipendentemente dalla connessione utilizzata.

- Selective-Field Confidentiality: protezione della confidenzialità di campi selezionati all'interno dei dati dell'utente, sia su una connessione che in un singolo blocco di dati.

- Traffic Flow Confidentiality: protezione delle informazioni che potrebbero essere derivate dall'osservazione dei flussi di traffico, nascondendo i pattern di comunicazione e impedendo Introduction to Security 4