Guía de Aplicación N° 10 sobre seguridad de la información y ciberseguridad

Documento de Universidad Andina Del Cusco sobre Guía de Aplicación N° 10. El Pdf es una guía de informática para universidad que aborda la seguridad de la información, ciberseguridad, amenazas cibernéticas y estrategias de prevención, incluyendo phishing y navegación segura.

Ver más11 páginas

Visualiza gratis el PDF completo

Regístrate para acceder al documento completo y transformarlo con la IA.

Vista previa

UNIVERSIDAD ANDINA DEL CUSCO

FACULTAD DE INGENIERÍA Y ARQUITECTURA

Escuela Profesional de Ingeniería de Sistemas

NGENIE A AS

GUÍA DE APLICACIÓN Nº 10

Seguridad de la Información

1. DATOS INFORMATIVOS

1.1 Nombre de la asignatura : Seguridad de la Información y identidad digital Semestre Académico : 2024 - I 1.3 Ciclo de estudios : II 1.4 Docente : Dra.Ing. Maruja Nuñez Pacheco

2. COMPETENCIAS A CONSEGUIR:

- Comprende los conceptos básicos de seguridad de la información y las amenazas que se pueden presentar en el tratamiento de la información.

- Conoce buenas prácticas de seguridad para proteger sus propios datos y su identidad virtual.

- Entiende las leyes y regulaciones concernientes con la seguridad de la información y la privacidad

3. CAPACIDADES

- Protege sus datos, información personal y su identidad digital.

4. FUNDAMENTO TEÓRICO

4.1. QUE ES LA SEGURIDAD DE LA INFORMACIÓN

Es un conjunto de medidas preventivas y correctivas adoptadas por las organizaciones y los sistemas tecnológicos que posibilitan la seguridad y protección de la información y se esfuerzan por mantener la confidencialidad, disponibilidad e integridad de los datos y de sus propios datos. La seguridad de la información es una disciplina enfocada en proteger la privacidad, integridad y disponibilidad de la información y los activos relacionados. La información es uno de los activos más valiosos de una organización, y protegerla es esencial para el correcto funcionamiento y la confianza de los clientes y socios. Es importante no confundir el término "seguridad de la información" con "seguridad informática", ya que el primero incluye al segundo y, por tanto, no es sinónimo.

Figura 01 Seguridad de la información Seguridad informática Ciberseguridad Fuente: https://www.youtube.com/watch?v=spMYZHepjko&t=583s

4.2. DIMENSIONES DE LA SEGURIDAD DE LA INFORMACIÓN

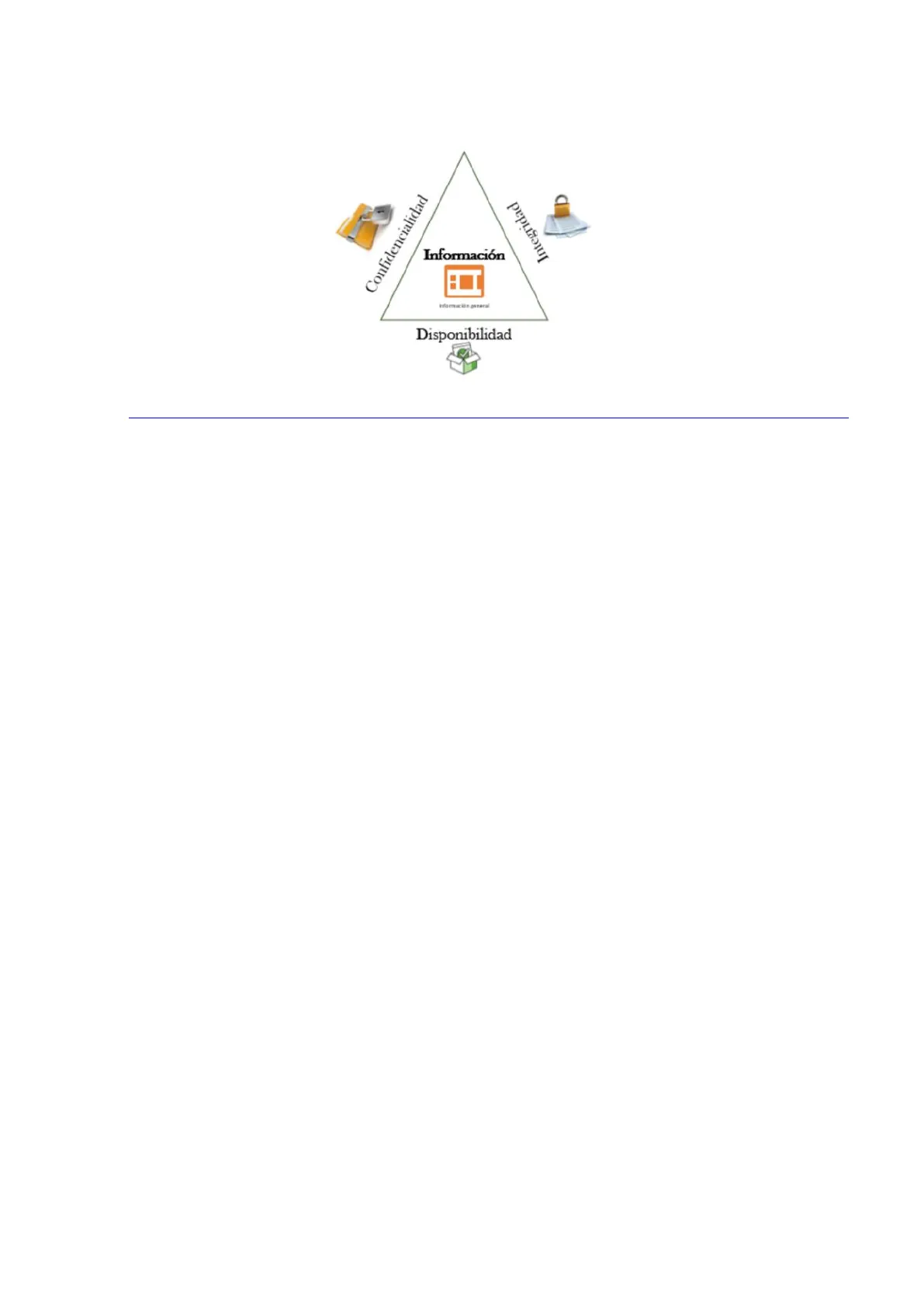

La columna vertebral de la información se basa en la necesidad de que los datos sean confiables, completos y accesibles para lograr el máximo rendimiento con el mínimo riesgo. Confidencialidad: Asegurar de que la información solo sea accesible para las personas u organizaciones autorizadas. Integridad: Asegurar que la información sea precisa, completa y no esté sujeta a alteraciones no autorizadas.Disponibilidad: Garantizar la disponibilidad y accesibilidad de la información cuando se necesite

Figura 02: los tres pilares de Seguridad de la información Confidencialidad Información Integridad Información general Disponibilidad Fuente: https://www.researchgate.net/publication/354054517 Libro Fundamentos de seguridad informatica

4.3. RAZONES PARA LA SEGURIDAD DE LA INFORMACIÓN:

Amenazas Cibernéticas: En la era digital, las amenazas cibernéticas, como el malware, el phishing, el ransomware y los ataques de denegación de servicio (DDoS), representan riesgos significativos para la seguridad de la información. Fuga de Datos: La pérdida o divulgación no autorizada de información confidencial puede causar daños financieros y dañar la reputación de una organización. Cumplimiento Legal: Muchas industrias tienen regulaciones estrictas que exigen protección de la información, y el incumplimiento puede resultar en sanciones legales y multas. Espionaje Corporativo: Las organizaciones pueden ser objeto de intentos de robo de propiedad intelectual o secretos comerciales por parte de competidores u otras entidades malintencionadas. Errores Humanos: La falta de conciencia de seguridad y los errores humanos pueden conducir a brechas de seguridad y violaciones de datos.

4.4. ENFOQUES DE SEGURIDAD DE LA INFORMACIÓN:

Prevención: Implementar medidas y controles de seguridad para evitar que las amenazas se materialicen. Detección: Desarrollar capacidades para identificar y responder rápidamente a incidentes de seguridad. Recuperación: Establecer planes y procedimientos para recuperarse de incidentes de seguridad y restaurar la normalidad en caso de interrupciones. Educación y Concientización: Fomentar una cultura de seguridad en la organización a través de programas de concientización y capacitación para los empleados. Evaluación y Mejora Continua: Efectuar evaluaciones repetidas de la seguridad de la información y ajustar las estrategias según las lecciones aprendidas y las nuevas amenazas.

4.5. CLAVES DE LA SEGURIDAD DE LA INFORMACIÓN

La información es poder, y dependiendo de las oportunidades estratégicas que ofrece, el acceso a cierta información puede ser crucial para uno. Por ello, es importante conocer el grado de importancia de los mismos y por tanto establecer medidas para su difusión de forma que no puedan ser mal utilizados, robados, borrados o saboteados. La información puede clasificarse en:

- Crítica: Es Importante para el funcionamiento de la empresa, como por ejemplo la cartera de clientes y proveedores.

- Valiosa: Es un activo de la empresa, por ejemplo, Una receta de Coca Cola tiene un valor comparable a este como un activo dentro de la empresa

- Sensible: Debe de ser conocida por las personas, es imprescindible que las personas autorizadas tengan conocimiento del lanzamiento de un nuevo producto.

Página 2 de 11

4.6. SEGURIDAD LÓGICA:

Se trata de un conjunto de medidas encaminadas a proteger los datos y las aplicaciones informáticas y garantizar que sólo las personas autorizadas puedan acceder a la información (ayudaley, 2020).

4.7. IDENTIDAD DIGITAL

Una identidad digital es la recopilación de información que conforma tu imagen y reputación en Internet. Gran parte consiste en huellas digitales y datos que creamos continuamente, consciente o inconscientemente. Esto incluye la dirección de correo electrónico y la fecha de nacimiento que completa en los formularios, sus datos bancarios e incluso sus hábitos de compra en las tiendas de electrónica. Pero la identidad digital va más allá de lo que hacemos en Internet y necesita demostrar quiénes somos realmente. Esta autenticación puede tomar muchas formas, desde contraseñas clásicas que solo nosotros conocemos hasta biometría con funciones como reconocimiento facial y huellas dactilares. (Santander, 2023)

4.8. DIRECTIVAS DE SEGURIDAD DE LA INFORMACIÓN

Es un conjunto de reglas y protocolos que regulan la transmisión de datos entre dispositivos para garantizar la confidencialidad, integridad, autenticación e irrevocabilidad (es decir, no se puede negar el origen de la información). Está compuesta por criptología (cifrar u ocultar los datos), Secuencia (estructura y tiempo de llegada de los datos) e identificación (autenticación y validez del emisor). (Prieto, 2013)

Figura 03 Criptología Componentes de un sistema de cifrado Mensaje en claro Algoritmo de encriptación Mensaje cifrado Clave Fuente: https://www.monografias.com/trabajos106/principios-criptologia/principios-criptologia.shtml

4.9. LAS CONTRASEÑAS O CLAVES DE ACCESO

¿Qué es una contraseña?

Una contraseña es una clave que le permite acceder a cosas a las que no se puede acceder sin una contraseña. Este es un método de autenticación que se basa en datos secretos necesarios para romper las barreras de seguridad. Las contraseñas son ampliamente utilizadas en la tecnología y electrónica. En tales casos, las claves, también conocidas como contraseñas, se pueden utilizar para proteger la información personal almacenada en los sistemas digitales. Actualmente existen otras formas más seguras de controles técnicos de seguridad con respecto al acceso a ciertos entornos. En el mundo digital, el uso de claves y contraseñas es más generalizado, desde las huellas dactilares, el iris del ojo, la voz, el aliento, el ADN, la cara, incluso la forma de caminar de las personas, por lo que la seguridad debe tomarse más en serio. (Tu guía empresarial, 2018)

Protección de la contraseña

El uso de Internet en teléfonos inteligentes, tabletas, computadoras portátiles y otros dispositivos y dispositivos informáticos facilita la comunicación entre personas y agiliza la Página 3 de 11toma de decisiones de todo tipo. Esta posibilidad y la reducción del tiempo de comunicación conlleva el riesgo de divulgación o pérdida de datos personales. En la UAC los trabajadores y estudiantes utilizan ERP University y para acceder a este sistema, los alumnos disponen de un usuario y contraseña para poder acceder a su información personal, registro de notas, horarios de clases, gestión del pago de pensiones, gestión de asistencia a clases, etc. Sin embargo, si alguien más se entera de su contraseña y accede a su información de forma malintencionada o no, la información pierde su integridad, disponibilidad y confidencialidad. Por esta razón, las contraseñas y claves deben mantenerse confidenciales. Por lo tanto, debe intentar seguir las recomendaciones a continuación:

Contraseña segura

Una de nuestras primeras líneas de defensa son las contraseñas que utilizamos para acceder al mundo digital (vía correo electrónico, redes sociales, sistema financiero, dispositivos móviles, etc.). Por lo tanto, es muy importante tener en cuenta que las contraseñas deben ser seguras para protegerlas y evitar posibles violaciones. Estos son algunos consejos para crear contraseñas seguras:

- Longitud: Preferiblemente debe tener 10 caracteres o más para que sea difícil de descifrar

- Complejidad: Debe contener no sólo caracteres alfanuméricos, sino que debe usar letras mayúsculas, caracteres alfanuméricos y especiales (# $ % * & / i ¿ etc.)

- Palabras: No use palabras o secuencias que pueda encontrar en un diccionario ya que cada secuencia es fácil de encontrar. como: qwerty, 123456789, qazxsw etc .;

- Información personal: No deben ser datos personales: nombre, apellido, dirección, DNI, número de seguro social, etc. o los nombres de familiares o amigos (tenga en cuenta que estos pueden publicarse en las redes sociales), u otra información conocida como personal información accesible de cualquier forma.

- No al reciclaje; Le recomendamos que no reutilice contraseñas que hayan sido utilizadas para ejecutar otros programas (correo electrónico, bases de datos, redes sociales, bancos, etc.). (Tu guía empresarial, 2018)

¿Cuánto se demora un Hacker en descifrar una contraseña? Largo Minúscula Agrega Mayúscula Números y símbolos 6 caracteres 10 minutos 10 horas 18 días 7 caracteres 4 horas 23 días 4 años 8 caracteres 4 días 3 años 463 años 9 caracteres 4 meses 178 años 44.530 años Cadena. G. (2016). Diapositiva 26

Recomendaciones de uso de contraseñas:

- Tenga cuidado al ingresar su nombre de usuario y contraseña en lugares públicos o en las computadoras o dispositivos de otras personas, o en cualquier aplicación o sistema informático que no conozca, y asegúrese de que otras personas no puedan ver su contraseña.

- Cambie sus contraseñas cada 90 dias de preferencia

- Verifique que sus contraseñas sean seguras y actualicelas regularmente

- Cada vez que utilices sistemas informáticos con nombres de usuario y contraseñas, cierre todas las ventanas que recomiendan guardar contraseñas en la computadora

Página 4 de 11