Cibercriminalidad en España: análisis de delitos y perfiles de atacantes

Diapositivas sobre Cibercriminalidad. La Presentación de Derecho de nivel universitario, elaborada en 2023, detalla la evolución de los delitos informáticos en España, clasificando ataques y perfiles de ciberdelincuentes y víctimas, con referencias normativas.

Ver más16 páginas

Visualiza gratis el PDF completo

Regístrate para acceder al documento completo y transformarlo con la IA.

Vista previa

Informes sobre la cibercriminalidad en España

INFORME SOBRE LA CIBERCRIMINALIDAD EN ESPAÑA

Datos estadísticos de cibercriminalidad

(Fuente de datos: Sistema Estadístico de Criminalidad

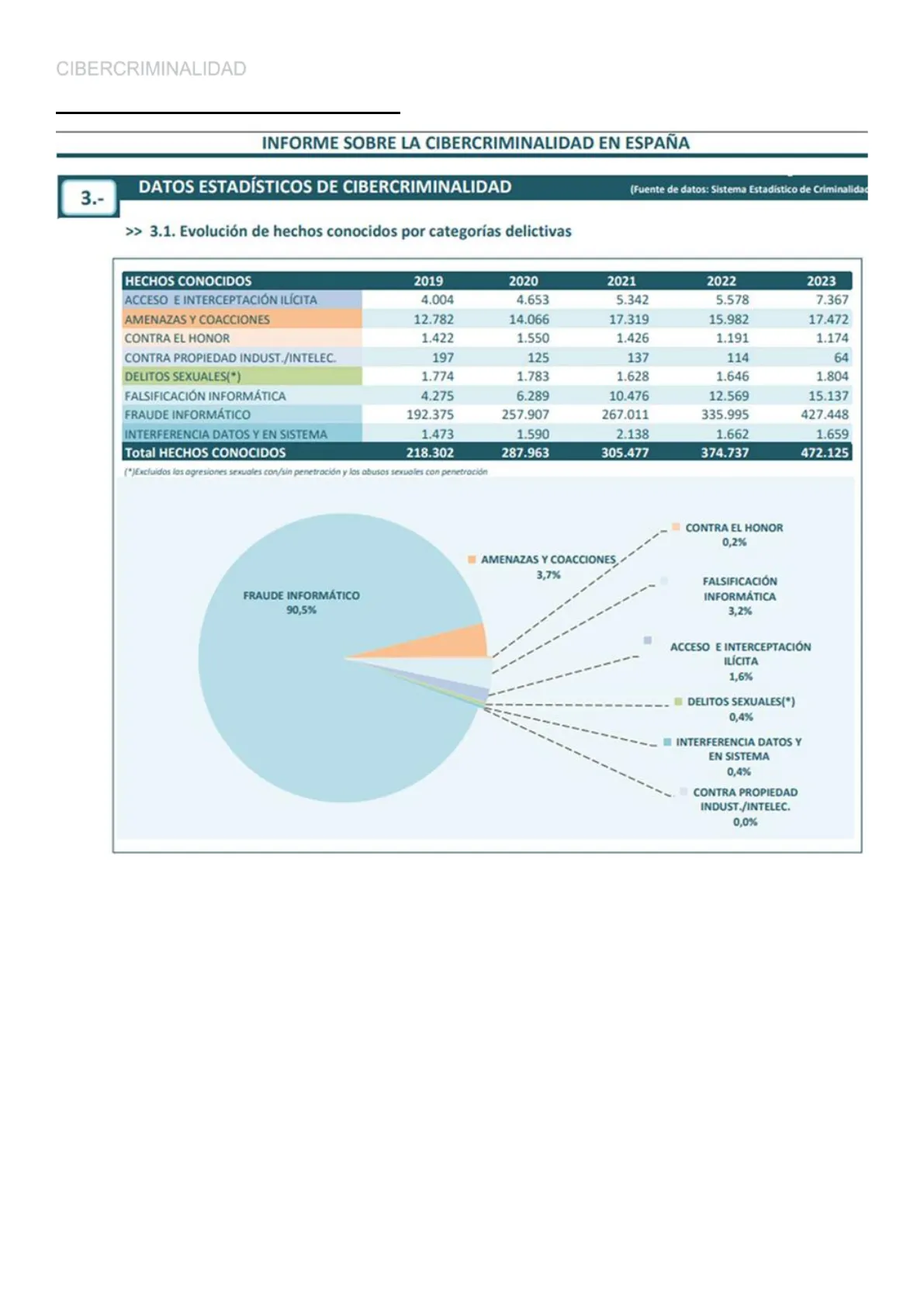

Evolución de hechos conocidos por categorías delictivas

HECHOS CONOCIDOS 2019 2020 2021 2022 2023 ACCESO E INTERCEPTACIÓN ILÍCITA 4.004 4.653 5.342 5.578 7.367 AMENAZAS Y COACCIONES 12.782 14.066 17.319 15.982 17.472 CONTRA EL HONOR 1.422 1.550 1.426 1.191 1.174 CONTRA PROPIEDAD INDUST./INTELEC. 197 125 137 114 64 DELITOS SEXUALES(*) 1.774 1.783 1.628 1.646 1.804 FALSIFICACIÓN INFORMÁTICA 4.275 6.289 10.476 12.569 15.137 FRAUDE INFORMÁTICO 192.375 257.907 267.011 335.995 427.448 INTERFERENCIA DATOS Y EN SISTEMA 1.473 1.590 2.138 1.662 1.659 Total HECHOS CONOCIDOS 218.302 287.963 305.477 374.737 472.125 (*)Excluidos los agresiones sexuales con/sin penetración y los abusos sexuales con penetración CONTRA EL HONOR 0,2% AMENAZAS Y COACCIONES 3,7% FALSIFICACIÓN INFORMÁTICA 3,2% FRAUDE INFORMÁTICO 90,5% ACCESO E INTERCEPTACIÓN ILÍCITA 1,6% DELITOS SEXUALES(*) 0,4% INTERFERENCIA DATOS Y EN SISTEMA 0,4% CONTRA PROPIEDAD INDUST./INTELEC. 0,0%

Datos estadísticos de cibercriminalidad

(Fuente de datos: Sistema Estadístico de Criminalidad: Datos de los cuerpos policiales)

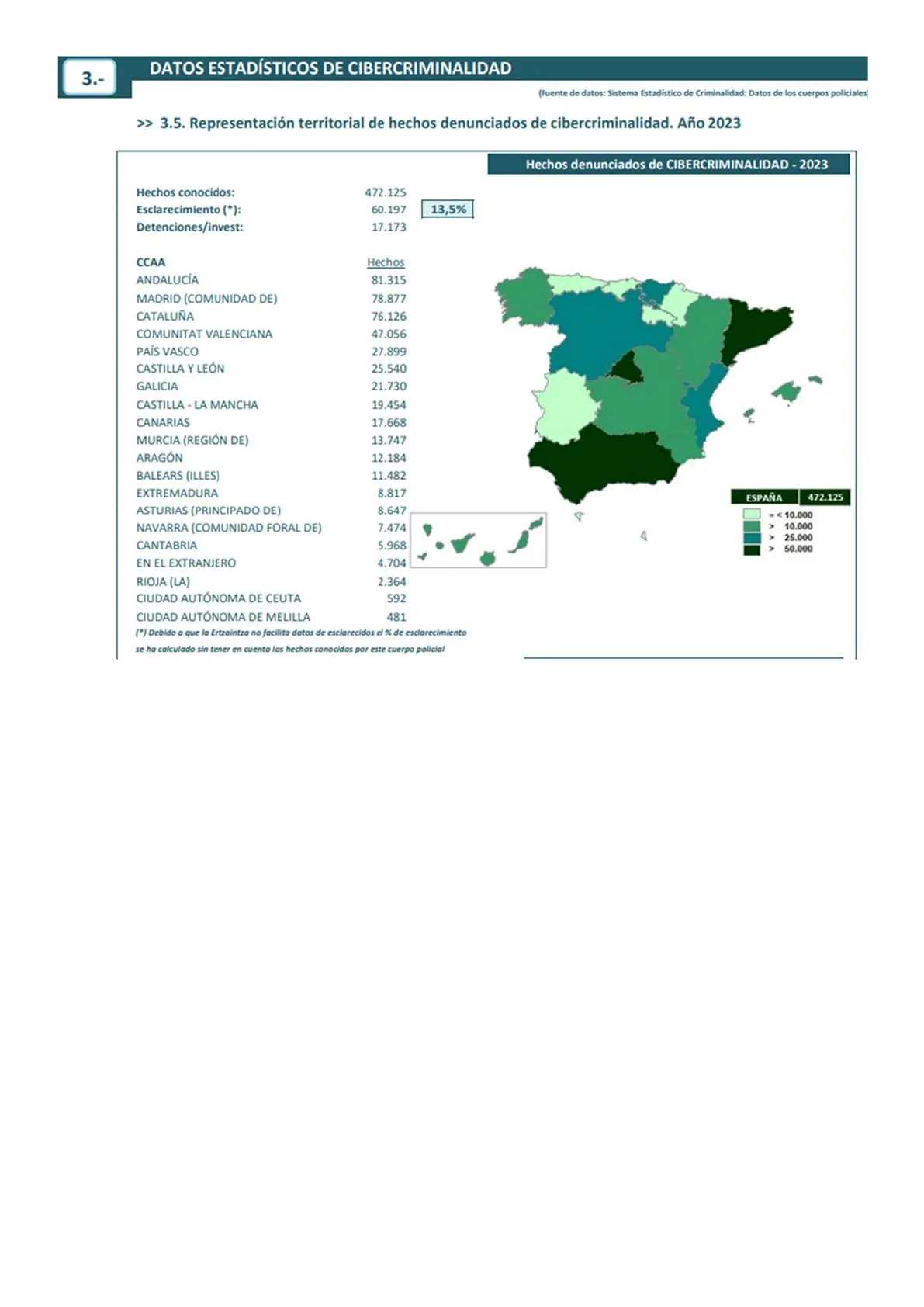

Representación territorial de hechos denunciados de cibercriminalidad. Año 2023

Hechos denunciados de CIBERCRIMINALIDAD - 2023 Hechos conocidos: 472.125 Esclarecimiento (*): 60.197 13,5% Detenciones/invest: 17.173 CCAA Hechos ANDALUCÍA 81.315 MADRID (COMUNIDAD DE) 78.877 CATALUÑA 76.126 COMUNITAT VALENCIANA 47.056 PAÍS VASCO 27.899 CASTILLA Y LEÓN 25.540 GALICIA 21.730 CASTILLA - LA MANCHA 19.454 CANARIAS 17.668 MURCIA (REGIÓN DE) 13.747 ARAGÓN 12.184 BALEARS (ILLES) 11.482 EXTREMADURA 8.817 ESPAÑA 472.125 ASTURIAS (PRINCIPADO DE) 8.647 -< 10.000 NAVARRA (COMUNIDAD FORAL DE) 7.474 4 > 25.000 CANTABRIA 5.968 > 50.000 EN EL EXTRANJERO 4.704 RIOJA (LA) 2.364 CIUDAD AUTÓNOMA DE CEUTA 592 CIUDAD AUTÓNOMA DE MELILLA 481 (*) Debido a que la Ertzaintza no facilita datos de esclarecidos el % de esclarecimiento se ha calculado sin tener en cuenta los hechos conocidos por este cuerpo policial

Según Fernando Miró Llinares la clasificación, atendiendo a la incidencia de las TIC en el comportamiento criminal, sería la siguiente:

- ATAQUES PUROS:

- Únicamente pueden suceder en el ciberespacio

Nuevo conjunto de infracciones penales que surgen del desarrollo de las nuevas tecnologías.

- Acceso no autorizado a sistemas de información o interceptación de los sistemas informáticos (hacking). art. 197 bis CP

- Daños informáticos y sabotajes (cracking). art. 264 CP

- Obstaculización o interrupción del funcionamiento de un sistema informático ajeno. art. 264 bis CP.

- Uso no autorizado de terminal de telecomunicación (phreaking). art. 256 CP.

- ATAQUES RÉPLICA:

- El ciberespacio es el nuevo medio utilizado para realizar estos delitos.

Podemos encontrar delitos que se realizaban en el espacio físico y que se han adaptado al ciberespacio.

- Coacciones (ciberstalking). art. 172 ter CP

- Calumnias. art. 205 CP

- Injurias. art. 208 CP

- Estafas (phishing, pharming, smishing, vishing y carding). art. 249 CP

- Amenazas. art. 169 CP

Child grooming. Art. 183 C

- ATAQUES DE CONTENIDO

- El hecho delictivo es propiamente el contenido que se distribuye por el ciberespacio.

- Pornografía infantil. art. 189 CP

- Delito contra la propiedad intelectual. art. 290 CP

- Delitos de odio. art. 510 CP

- Delitos de terrorismo. art. 578 CP

8

> 10.000

- DELITO Coacciones (Ciberstalking) ARTÍCULO 172 ter

Abusos y agresiones sexuales a menores (Childgrooming) 183 ter Prostitución, explotación sexual y corrupción de menores. Pornografía infantil 189 Descubrimiento y revelación de secretos 197 (13) Difusión, revelación o cesión a terceros imágenes o grabaciones audiovisuales que menoscaben gravemente la intimidad (Revenge porn, sexting) 197.7 Acceso no autorizado a sistemas de información o interceptación de los sistemas informáticos (Hacking) 197 bis Calumnias 205 Injurias 208 Estafas (Phishing, pharming, smishing, vishing y carding) 248 Uso no autorizado de terminal de telecomunicación (Phreaking) 256 Daños informáticos y sabotajes (Cracking) 264 Obstaculización o interrupción del funcionamiento de un sistema informático ajeno 264 bis Delito contra la propiedad intelectual 270 (14)

Artículo 197 BIS CP - Hacking

1. El que, por cualquier medio o procedimiento, vulnerando las medidas de seguridad establecidas para impedirlo, y sin estar debidamente autorizado, acceda o facilite a otro el acceso al conjunto o una parte de un sistema de información o se mantenga en él en contra de la voluntad de quien tenga el legítimo derecho a excluirlo, será castigado con pena de prisión de seis meses a dos años.

2. El que, mediante la utilización de artificios o instrumentos técnicos, y sin estar debidamente autorizado, intercepte transmisiones no públicas de datos informáticos que se produzcan desde, hacia o dentro de un sistema de información, incluidas las emisiones electromagnéticas de los mismos, será castigado con una pena de prisión de tres meses a dos años o multa de tres a doce meses.

¿Sistema de información?

LA DIRECTIVA 2013/40/UE, de 12 de agosto de 2013, en su art.2 define: "Todo aparato o grupo de aparatos interconectados o relacionados entre sí, uno o varios de los cuales realizan, mediante un programa, el tratamiento automático de datos informáticos, así como los datos informáticos almacenados, tratados, recuperados o transmitidos por dicho aparato o grupo de aparatos para su funcionamiento, utilización, protección y mantenimiento".

¿Cuál es el bien jurídico protegido? ¿Qué intenta proteger este artículo?

Vulnerar de medidas de seguridad: el dolo y el error en la conducta

Interceptación de transmisiones no públicas con datos informáticos. Art.197 BIS 2º

- ¿Qué se protege?

Actos preparatorios: el Art. 197 TER CP

Será castigado con una pena de prisión de seis meses a dos años o multa de tres a dieciocho meses el que, sin estar debidamente autorizado, produzca, adquiera para su uso, importe o, de cualquier modo, facilite a terceros, con la intención de facilitar la comisión de alguno de los delitos a que se refieren los apartados 1 y 2 del artículo 197 o el artículo 197 bis:

- un programa informático, concebido o adaptado principalmente para cometer dichos delitos;

- o b) una contraseña de ordenador, un código de acceso o datos similares que permitan acceder a la totalidad o a una parte de un sistema de información.

Requisitos de procedibilidad: denuncia de la persona agraviada y perdón del ofendido.

Art. 201 CP1. Para proceder por los delitos previstos en este Capítulo será necesaria denuncia de la persona agraviada o de su representante legal.

2. No será precisa la denuncia exigida en el apartado anterior para proceder por los hechos descritos en el artículo 198 de este Código, ni cuando la comisión del delito afecte a los intereses generales, a una pluralidad de personas o si la víctima es una persona menor de edad o una persona con discapacidad necesitada de especial protección.

3. El perdón del ofendido o de su representante legal, en su caso, extingue la acción penal sin perjuicio de lo dispuesto en el artículo 130.1.5.º, párrafo segundo.

Daños informáticos (art. 264 CP)

1. El que, por cualquier medio, sin autorización y de manera grave borrase, dañase, deteriorase, alterase, suprimiese o hiciese inaccesibles datos informáticos, programas informáticos o documentos electrónicos ajenos, cuando el resultado producido fuera grave, será castigado con la pena de prisión de seis meses a tres años.

2. Se impondrá una pena de prisión de dos a cinco años y multa del tanto al décuplo del perjuicio ocasionado, cuando en las conductas descritas concurra alguna de las siguientes circunstancias: 1.ª Se hubiese cometido en el marco de una organización criminal. 2.ª Haya ocasionado daños de especial gravedad o afectado a un número elevado de sistemas informáticos. 3.ª El hecho hubiera perjudicado gravemente el funcionamiento de servicios públicos esenciales o la provisión de bienes de primera necesidad. 4.ª Los hechos hayan afectado al sistema informático de una infraestructura crítica o se hubiera creado una situación de peligro grave para la seguridad del Estado, de la Unión Europea o de un Estado Miembro de la Unión Europea. A estos efectos se considerará infraestructura crítica un elemento, sistema o parte de este que sea esencial para el mantenimiento de funciones vitales de la sociedad, la salud, la seguridad, la protección y el bienestar económico y social de la población cuya perturbación o destrucción tendría un impacto significativo al no poder mantener sus funciones. 5.ª El delito se haya cometido utilizando alguno de los medios a que se refiere el artículo 264 ter.

Si los hechos hubieran resultado de extrema gravedad, podrá imponerse la pena superior en grado.

3. Las penas previstas en los apartados anteriores se impondrán, en sus respectivos casos, en su mitad superior, cuando los hechos se hubieran cometido mediante la utilización ilícita de datos personales de otra persona para facilitarse el acceso al sistema informático o para ganarse la confianza de un tercero.

Conducta típica: borrar, dañar, deteriorar ...

Tales conductas pueden realizarse por cualquier medio.

¿Si se borran los datos, pero se puede recuperar el backup?

1. VAN DEN EYNDE ADROER, A. (2015). Análisis jurídico del sabotaje informático. Recuperado de: http://www.abogacia.es/2015/03/09/analisis juridico-del-sabotaje-informatico/ [Consulta: 20 de octubre de 2017].

¿Qué se entiende por grave?

¿Delito leve < 400€?

Sujeto pasivo: administración, empresas y ciudadanos

El artículo 264.bis.1 del Código Penal sólo requiere que "de manera grave" se obstaculice o interrumpa el funcionamiento de un sistema informático (desvalor de la acción), sin exigir gravedad alguna en el resultado.

¿Qué es de manera grave? ¿Ransomware?

Ransomware

¿Qué es el ransomware?

El ransomware es un tipo de malware (software malicioso) que bloquea el acceso a los archivos o sistemas de una víctima y exige un pago de rescate para restaurar el acceso. Es una de las amenazas cibernéticas más peligrosas y comunes en la actualidad.